Organisatielaag Informatieveiligheid

Opbouw[bewerken]

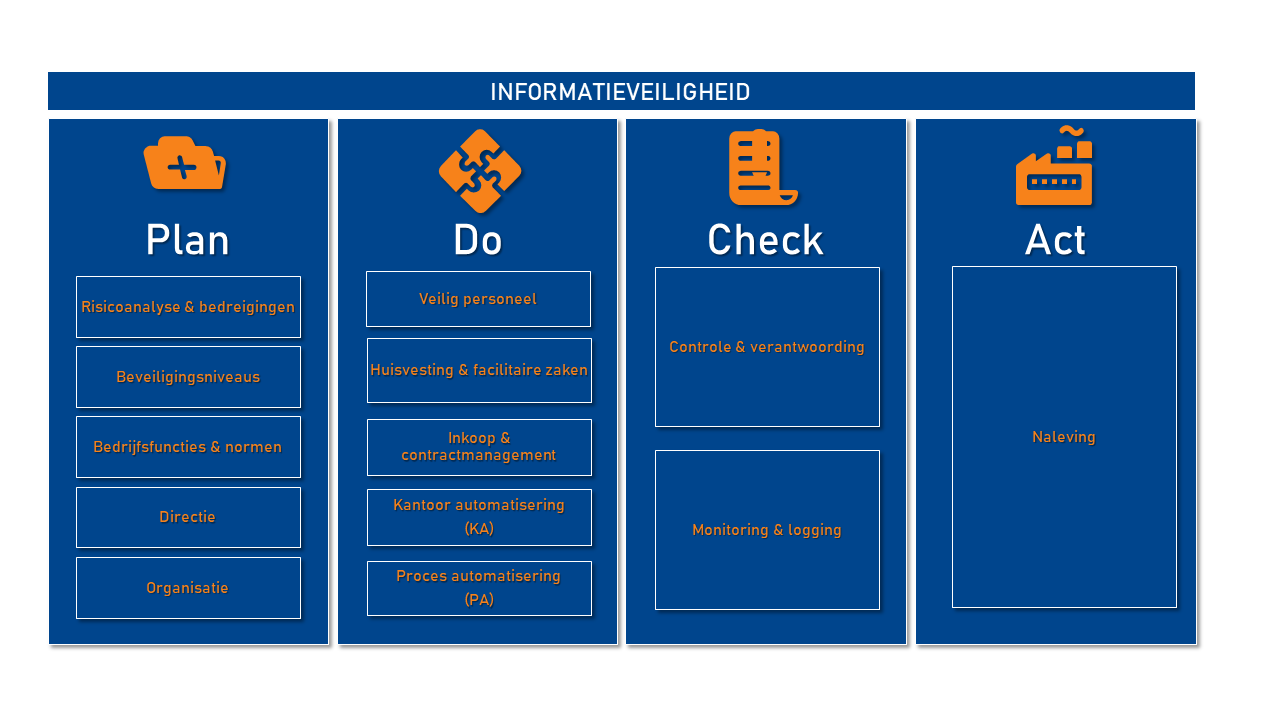

Vanuit de community informatieveiligheid hebben we de Baseline Informatiebeveiliging Overheid (BIO) en de CyberSecurity ImplementatieRichtlijn (CSIR) opgenomen in de WiLMA. Daarvoor hebben we de hoofdstukken uit de BIO ondergebracht in een PDCA-cyclus zoals die is te vinden in de BIO. PDCA staat voor (1)Plan, (2)Do, (3)Check en (4)Act. Deze stappen vormen samen de PDCA-cyclus die door Deming is bedacht.

- 1. Plan gaat over de visie en het vaststellen van beleid met duidelijke doelen;

- 2. Do gaat over het uitvoeren van dat beleid;

- 3. Check betreft het evalueren van dit beleid, en;

- 4. Act is bedoeld om bij te sturen middels de acties die uit de evaluatie volgen.

In onderstaande PDCA-cyclus voor informatieveiligheid zie je precies welke onderwerpen en instrumenten beschikbaar zijn om deze cyclus succesvol vorm te geven.

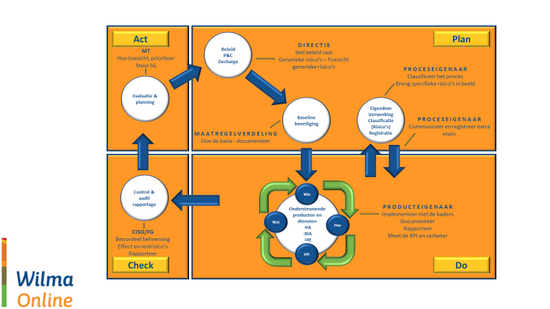

Elk hoofdstuk is vervolgens geplot op het bedrijfsfunctiemodel van de WiLMA. Op deze manier is samenhang aangebracht tussen de organisatiearchitectuur en informatieveiligheid.

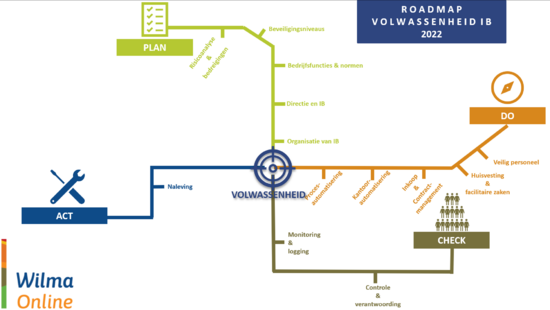

Vervolgens kunt u achter elk onderwerp aangeven in hoeverre dit op orde is, zodat vanuit de PDCA-cyclus het volwassenheidniveau van informatiebeveiliging bepaald kan worden.

Klik op een onderwerp voor meer informatie.

Voor de volledigheid is hieronder het voortbrengingsproces van de PDCA-cyclus weergegeven. Deze weergave komt overeen met de onderwerpen in bovenstaande kolommen. Dit voortbrengingsproces helpt je om specifieke onderwerpen nog beter te kunnen positioneren.

Om bovenstaande stappen te implementeren heeft de community informatieveiligheid een spoorplan ontwikkeld. De sporen hoeven niet achter elkaar te worden afgewerkt, deze mogen gerust parallel lopen, en afhankelijk van je situatie kunnen stations worden overgeslagen.